WannaCrypt0r 2.0

Translation

Malware Analysis

最一開始的這隻 mssecsvc.exe 會丟出 tasksche.exe 並執行。

送出 HTTP 請求給特定網域名,確認是否傳播。

mssecsvc2.0 服務被創建,這個服務會再次執行 mssecsvc.exe

- 這次執行會透過 TCP PORT 445 去嘗試連結子網路(subnet)所有的IP

- 連結成功便會開始傳送資料。(這邊可能是感染其他被連結的電腦)

tasksche.exe 開始找所有儲存裝置,包含網路資料夾、USB、隨身硬碟

找硬碟裡副檔名符合以下列表的檔案,並以 2048-bit RSA 加密

- 常見文件檔 (.ppt, .doc, .docx, .xlsx, .sxi)

- 罕見文件檔 (.sxw, .odt, .hwp)

- 壓縮檔、影音檔 (.zip, .rar, .tar, .bz2, .mp4, .mkv)

- 電子郵件相關 (.eml, .msg, .ost, .pst, .edb)

- 資料庫相關 (.sql, .accdb, .mdb, .dbf, .odb, .myd)

- 程式碼相關 (.php, .java, .cpp, .pas, .asm)

- 加解密鑰匙與認證 (.key, .pfx, .pem, .p12, .csr, .gpg, .aes)

- 設計、圖片、照片 (.vsd, .odg, .raw, .nef, .svg, .psd)

- 虛擬機器相關 (.vmx, .vmdk, .vdi)

新增一個資料夾”Tor”,裡面有 tor.exe 、 9 個 dll 檔、taskdl.exe、taskse.exe

各程式說明

- taskse.exe 開啟 @wanadecryptor@.exe 跳出勒索訊息給你看

- taskdl.exe 刪除暫存檔

- tasksche.exe 尋找符合格式的檔案並加密

當你想付款的時候就會啟動 Tor.exe (Tor本身無害,他只是被用來創造全匿名的連線,跟他最有關係的是暗網)

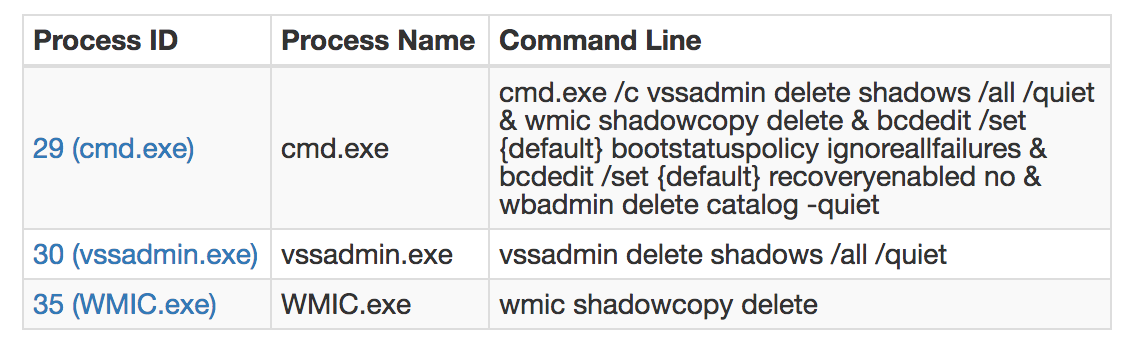

用以下三個 windows 指令刪除你的 shadow copy (windows備份和系統還原)

病毒會用以下兩個 windows 指令去用你的隱藏檔和變更檔案存取權限

# file control attrib +h [[Drive:][Path] FileName] [/s[/d]] # access control icacls . /grant Everyone:F /T /C /Q

Kill Switch

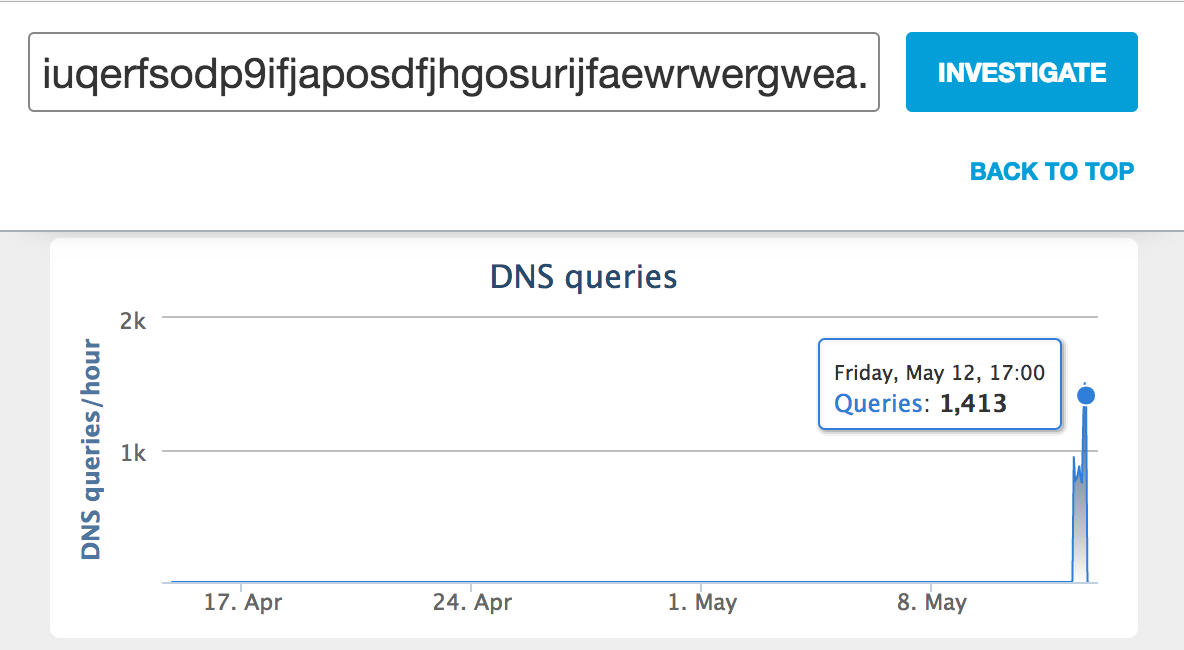

Cisco Umbrella 的研究人員發現有個奇怪的網址突然大量的被要求解析

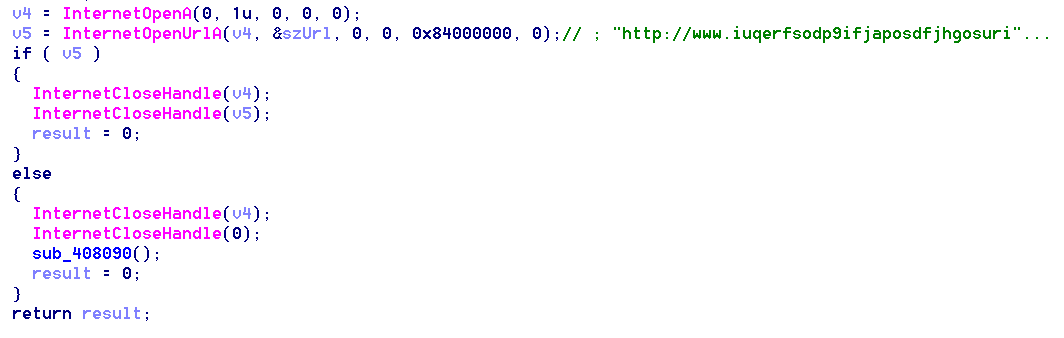

另外也有人分析病毒的行為後,得知病毒有個子程序會送一個HTTP請求給一個網址,若請求失敗,便會傳播,若請求成功,這個子程序就會結束。

似乎以上兩個線索不謀而合,然後就有勇者花了10.69鎂去註冊了這個網域,讓病毒送請求成功。請求成功,子程序結束,便不會傳播。再次觀察病毒行為,成功的停止了病毒的擴散。

Reference

- Player 3 Has Entered the Game: Say Hello to ‘WannaCry’@talosintelligence

- WannaCry ransomware used in widespread attacks all over the world@Kaspersky Lab

- Cyberattacks in 12 Nations Said to Use Leaked N.S.A. Hacking Tool@Hacker News

- MalwareTech@Twitter

- Infection Live Map

- Botnet Trackers